Które bezpłatne anonimizatory najlepiej wybrać? Anonimizator lub serwer proxy dla zakupów online Anonimizator dla aliexpress

Krótko mówiąc, jest to serwer proxy sieci Web, który wygląda jak zwykła strona internetowa. Wystarczy wejść na stronę za pomocą internetowego serwera proxy, wpisać potrzebny adres URL w pasku zapytań i kliknąć przycisk „Idź” (ta procedura jest bardzo podobna do wyszukiwania w wyszukiwarkach). Następnie otworzy się strona żądanej witryny, ale jej adresem będzie adres proxy CGI.

Korzystając z anonimizatorów (cgi proxy), możesz anonimowo poruszać się po całym Internecie bez zmiany ustawień przeglądarki lub korzystania z nich dodatkowe programy.

Jeśli nie wiesz jak zbudować łańcuch z proxy CGI, przeczytaj o tym na dole tej strony.

Przykłady wykorzystania anonimizatorów (te linki mogą już nie działać i zostały podane jedynie jako przykład):

http://jproxy.uol.com.ar/jproxy/- po tym adresie musisz wpisać potrzebny adres URL. Na przykład:

http://jproxy.uol.com.ar/jproxy/http://www.google.com/

https://proxy.magusnet.com/- po tym adresie należy również wpisać wymagany adres URL, ale oddzielony znakiem „-_-”. Na przykład.

W związku z regularnym blokowaniem witryn użytkownicy zaczęli szukać obejść. Kwestia ta jest szczególnie istotna dla mieszkańców Ukrainy, gdzie dostęp do Odnoklassniki, VK, Yandex i wielu innych zasobów jest ograniczony. Anonimizatory mogą pomóc w obejściu; pomagają zmienić adres IP i uzyskać dostęp do dowolnych witryn. Mogą to być specjalne programy instalowane na komputerze lub zasoby internetowe (strony internetowe) i używane do ukrywania informacji.

Anonimizatory pomagają także pracownikom biurowym uzyskać dostęp do zasobów zablokowanych na poziomie sieci firmowej, a także zmniejszają podatność na ataki hakerów. Przyjrzyjmy się bardziej szczegółowo, gdzie pobrać anonimizator za darmo i jak korzystać z takiego programu.

Rodzaje anonimizatorów

Anonimizator umożliwia ukrycie zewnętrznego adresu IP, tak aby użytkownik nie mógł zostać zidentyfikowany. W momencie działania program zastępuje go innym adresem, co pozwala ukryć tożsamość użytkownika, nie da się obliczyć, z jakiego miasta odwiedził on witrynę. Najczęściej narzędzia te służą do ominięcia blokad na różnych poziomach.

Takie oprogramowanie można podzielić na kilka typów:

- narzędzie instalowane na komputerze PC lub urządzeniu mobilnym;

- dodatek do przeglądarek internetowych;

- zdalny serwer proxy;

- usługa internetowa, która nie wymaga instalacji komponentów na Twoim komputerze.

Ostatnia opcja jest najwygodniejsza w użyciu. Korzystają z niego pracownicy biurowi, studenci i uczniowie. Wystarczy wpisać żądany adres w pasku wyszukiwania komputera, aby przystąpić do korzystania z anonimizatora. Możliwości takich usług są jednak ograniczone. Za ich pomocą możesz ominąć blokowanie na poziomie organizacyjnym, ale otwieranie witryn z listy zabronionych nie będzie możliwe.

Zasada działania

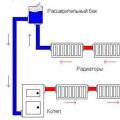

Aby ukryć prawdziwy adres IP użytkownika, moduł anonimizujący zwraca się do serwera proxy lub internetowego serwera proxy. Wysyłają żądanie do żądanej witryny we własnym imieniu, wybierając bezpłatny adres IP zarejestrowany w innym kraju.

Po otrzymaniu odpowiedzi ze strony, do której użytkownik wysłał żądanie, jest ona wysyłana na komputer użytkownika. Tym samym zewnętrzny adres IP komputera nie jest odczytywany przez witrynę, zna go jedynie dostawca i serwer proxy.

To proste wyjaśnienie działania anonimizatora, na poziomie oprogramowania wszystko jest znacznie bardziej skomplikowane, ale dla użytkownika nie ma to znaczenia. Najważniejsze jest wynik, pozostajesz anonimowy w sieci, a także możesz ominąć wszelkie blokady.

Rosyjski anonimizator „Chameleon” dla kolegów z klasy, VK i innych witryn

Największą popularność wśród użytkowników zyskały bezpłatne rosyjskie anonimizatory. Ich zaletą jest to, że współpracują z witrynami zablokowanymi przez Roskomnadzor, a instrukcje użytkowania są tak przejrzyste, jak to tylko możliwe. Jedną z popularnych usług jest Chameleon. Jest to portal, z którego można dostać się do dowolnej witryny zablokowanej przez administratora systemu. Często korzystają z niego pracownicy biurowi.

Zaletą jest to, że czas korzystania z usługi nie jest ograniczony. Korzystając z tej opcji, musisz w specjalnej linijce wpisać adres strony, do której chcesz przejść, lub możesz wybrać jedną z gotowych opcji (na liście znajdują się sieci społecznościowe i serwisy randkowe).

Po wejściu na stronę w pasku adresu możesz zobaczyć zestaw znaków, nie musisz się bać - to normalne, tak działa ta usługa. Musisz podać swoje dane rejestracyjne i cieszyć się korzystaniem z zablokowanej witryny.

Dostęp do sieci społecznościowych dla użytkowników ukraińskich

Z anonimizatorów rosyjskich programistów mogą korzystać także ukraińscy użytkownicy, ale wygodna usługa anonim .in .ua pomoże ominąć specyficzne blokowanie - znajduje się ona na ukraińskiej domenie, co pozwala na korzystanie z niej bez ograniczeń szybkości i czasu.

Jego zaletą jest to, że ze strony głównej serwisu można dostać się do wszystkich niezbędnych portali:

- Youtube;

- Yandex;

- Mail.ru;

- usługi randkowe;

- "Koledzy z klasy".

Będziesz mógł bezpłatnie korzystać z Odnoklassnik poprzez anonimizator dla ukraińskich użytkowników, klikając przycisk logowania bezpośrednio pod logo witryny. Według wyników testów strony dowolnych sieci społecznościowych reagują niemal natychmiast. Wymiana informacji za pośrednictwem tego anonimizatora odbywa się tak szybko, jak to możliwe.

Najlepsi anonimiści

Istnieje wiele usług i programów umożliwiających anonimowe korzystanie z sieci. Niektóre z czasem przestają działać, inne są szczególnie popularne wśród użytkowników ze względu na dodatkowe opcje. Podpowiemy Ci, jak korzystać z anonimizatora za darmo i bez ograniczeń, a także podamy przykłady usług dystrybuowanych w ramach subskrypcji. Ocena zawiera wszystkie najlepsze anonimizatory.

Nauka o bezpieczeństwie

SECURITY-SCIENCE.COM to serwis internetowy opracowany przez ekspertów ds. bezpieczeństwa. Pozwala wybrać zdalny serwer w kilku krajach na całym świecie. Dodatkowo możesz wybrać serwer zlokalizowany w konkretnym mieście w kraju. Na przykład w USA proponuje się wdrożenie zdalny dostęp z Illinois, Maryland, Kalifornia.

Ponadto na stronie można znaleźć inne przydatne narzędzia zapewniające bezpieczeństwo i optymalizację komputera: dekodery, programy do sprawdzania domen i wiele innych. Wszystkie zbierają specjaliści z wiodących firm.

OrangeProxy

Ten anonimizator jest odpowiedni dla początkujących. Posiada bardzo prostą nawigację, która pozwoli Ci otworzyć dowolną stronę internetową. Wadą tej usługi jest brak rusyfikacji. Aby ustawić prawidłowe ustawienia, musisz znać kilka podstawowych pojęć.

Możesz obejść się bez dodatkowych ustawień. Aby przejść do żądanej witryny, wystarczy wybrać jedną z ikon u góry, lub wpisać adres portalu w pasku wyszukiwania. Powyżej możesz zobaczyć, przez który serwer będzie zorganizowane połączenie. Najczęściej wykorzystywane są serwery zdalne z USA.

Xitenow

Ten darmowy anonimizator budzi zaufanie już na pierwszy rzut oka. Jest urządzony w odcieniach zieleni. Usługa jest niewygodna ze względu na brak ikon umożliwiających szybki dostęp. Ustawienia typu przeglądarki są pokazane na biało, co również powoduje dodatkową niedogodność.

Jednocześnie, jeśli nie masz zamiaru regulować usługi dla siebie, jest ona łatwa w użyciu. Podobnie jak w Chameleon, musisz wpisać adres żądanej witryny i przejść do niej. Obok przycisku „Go” znajduje się odnośnik do ustawień serwera zdalnego.

4Kiedykolwiek Proxy – anonimizator online

Kolejna bezpłatna witryna, za pomocą której pracownicy biurowi mogą ominąć blokady sieci korporacyjnej. Przydatną zaletą tej witryny jest to, że czyści dane użytkownika co 2 godziny. Wszystkie sesje i dane rejestracyjne zostaną całkowicie usunięte.

Pod każdym innym względem ta usługa jest podobna do pozostałych. Wszystkie zawarte w nim dane są indywidualnie szyfrowane, co pozwala zachować pełną poufność. Usługa umożliwia dostęp do niemal wszystkich stron zablokowanych z zewnątrz.

Ukrywacz

Usługa ta dostępna jest w dwóch wersjach – strony internetowej umożliwiającej otwarcie dowolnego zablokowanego zasobu oraz dodatku do przeglądarki Google Chrome – Hidester Proxy. Ostatnia opcja jest wygodniejsza, jeśli używasz w domu anonimizatora.

Nie musisz za każdym razem odwiedzać strony Hidester, aby uzyskać dostęp do sieci społecznościowych. Zainstalowane rozszerzenie zmieni Twój adres IP i będziesz mógł surfować po sieci bez ograniczeń.

Oprócz blokowania zewnętrznego, usługa ta pozwala ominąć blokowanie wewnętrzne realizowane przez zaporę ogniową. Wystarczy wpisać adres strony, aby móc zacząć cieszyć się wszystkimi korzyściami płynącymi z darmowego surfowania.

NowyIPNow

Cechą szczególną tej usługi jest to, że możesz wybrać, z jakiego adresu IP uzyskasz dostęp do zablokowanego zasobu. Na stronie głównej serwisu znajduje się okno koloru niebieskiego, który zawiera listę dostępnych adresów i ich zajętości. Wybierz opcje, które nie pracują zbyt ciężko, aby zapewnić szybkie surfowanie.

W górnym wierszu tego niebieskiego ekranu musisz wpisać adres strony, którą chcesz odwiedzić. Umożliwi to otwarcie dowolnego zablokowanego zasobu. Należy pamiętać, że serwery tej usługi znajdują się w różne krajeświecie, możesz wybrać dowolny.

Serwer proxy sieci Web Zalmos

Ta usługa umożliwia wygodne odblokowanie dostępu do filmów z YouTube, które nie są dostępne w Twoim regionie. Jest często używany przez użytkowników telefony komórkowe na różnych systemach operacyjnych. Nie ma potrzeby instalowania aplikacji innych firm, wystarczy skorzystać z szybkiego łącza na stronie głównej serwisu.

Otworzy także bezpłatnie anonimizator VKontakte i zapewni dostęp do wielu innych witryn. Poniżej paska wyszukiwania znajduje się ponad 10 bezpośrednich linków do popularnych zasobów. Dostęp do nich konfigurowany jest automatycznie, nie musisz zagłębiać się w zawiłości działania proxy.

Avasta! SecureLine VPN

Znany producent narzędzi antywirusowych oferuje również swoje . Będziesz musiał zainstalować go na swoim komputerze z systemem Windows, istnieje również Aplikacja mobilna dla iOS lub Androida. Wadą tego anonimizatora jest brak darmowej wersji. Subskrypcja musi trwać rok.

Jeśli korzystasz z wielu urządzeń i chcesz je chronić za pomocą tego programu, będziesz musiał wykupić subskrypcję dla każdego z osobna. Po dokonaniu płatności nie będziesz ograniczany w ruchu - możesz surfować tyle, ile chcesz.

CyberGhost

Ta usługa połączenia VPN działa ze wszystkimi systemami operacyjnymi, co jest bardzo wygodne. W przypadku rzadkich systemów operacyjnych będziesz musiał kupić wersję płatną, ale bez płatności możesz korzystać z kompilacji dla systemów Windows, MacOS i Android. W planie bezpłatnym nie ma żadnych ograniczeń ruchu.

Twórcy wskazują, że darmowy klient doda reklamy do odwiedzanych witryn, ale jest ich bardzo niewiele i są dyskretne. W większości przypadków nawet tego nie zauważysz. Wersja płatna ma szybsze serwery, ale obniżona taryfa jest również wygodna do oglądania filmów przesyłanych strumieniowo i surfowania. Podczas testów nie stwierdzono żadnych opóźnień.

Prywatny tunel

Aby przekierować ruch na własne serwery, musisz zainstalować klienta PrivateTunnel; jest to jedna z najbardziej niezawodnych aplikacji VPN. Można go zainstalować na głównych systemach operacyjnych komputerów PC i nie tylko urządzenia mobilne. Z aplikacji tej można korzystać nie tylko w sieci domowej, ale także na niezabezpieczonym połączeniu poprzez publiczną sieć Wi-Fi.

Wadą tej aplikacji są ograniczenia w ruchu - za darmo możesz wykorzystać tylko 500 MB miesięcznie, a za więcej będziesz musiał dodatkowo zapłacić. Istnieje kilka taryf: dla 50 i 500 GB. Kanał VPN włącza się wystarczająco szybko, co oszczędza ruch pakietowy. Jeśli nie potrzebujesz anonimizatora, możesz go wyłączyć, co pozwoli Ci również nie marnować megabajtów.

Przeglądaj

Ten anonimizator to rozszerzenie, które można zainstalować w przeglądarkach Google Chrome, Mozilla Firefox i urządzeniach mobilnych z systemem operacyjnym iOS. Jest całkowicie darmowy i przekierowuje ruch przez serwery zlokalizowane w różnych częściach świata.

Zaletą tego rozszerzenia jest to, że działa szybko i nie umieszcza dodatkowych reklam na stronach. Dla tych, którzy potrzebują szybkości, dostępna jest płatna wersja tego rozszerzenia. Umożliwia przekierowanie ruchu przez serwer proxy z dużą prędkością.

Jednak nie musisz płacić, aby korzystać z tego rozszerzenia. W testach darmowa wersja wykazała dobre wyniki, opóźniając reakcję witryn zaledwie o ułamek sekundy. Drobne problemy występowały tylko podczas odtwarzania strumieniowego wideo. Nie stwierdzono żadnych zniekształceń ani trudności operacyjnych w skomplikowanych lokalizacjach.

freGate CDN

To jedno z najlepszych rozszerzeń zapewniających anonimowość, instalowane w przeglądarkach Google Chrome, Mozilla Firefox i Opera. Jego zaletą jest to, że baza danych rozszerzenia zawiera wszystkie strony zablokowane decyzją władz rządowych i może zostać automatycznie włączona, gdy odwiedzisz zabronione adresy.

Możesz także ustawić ustawienia tak, aby pozostały trwale anonimowe lub włączyć rozszerzenie ręcznie. Wśród opcji tego rozszerzenia: możliwość ręcznej zmiany serwera proxy, włączenia trybu zwiększonej anonimowości i przyspieszenia ładowania strony za pomocą technologii Google PageSpeed. Domyślnie rozszerzenie umożliwia wyświetlanie reklam w odwiedzanych przez Ciebie witrynach, ale możesz je bezpłatnie wyłączyć.

To nie jest pełna lista modułów anonimizujących, których można używać do odwiedzania zablokowanych witryn i utrzymywania incognito w Internecie. Możesz dodać swoich ulubionych klientów, usługi i rozszerzenia do listy w komentarzach. Zadawaj pytania, dziel się informacjami ze znajomymi.

Adres IP to nazwa komputera w Internecie lub sieci lokalnej. Wygląda jak cztery grupy liczb z zakresu od 0 do 255. Liczby są oddzielone kropkami.

Przykładowe adresy IP: 192.168.0.2, 41.86.149.210. Aby zmienić adres IP, musisz najpierw zapisać aktualny adres swojego komputera. Można go obejrzeć w usługach wymienionych poniżej:

W artykule opisano następujące metody zmiany:

- za pośrednictwem dostawcy;

- specjalne usługi internetowe - anonimizatory;

- skonfigurowanie przeglądarki do współpracy z bezpłatnymi serwerami proxy;

- korzystanie z przeglądarki Tor;

- przez VPN.

Jeśli klient nie zamówił u dostawcy Internetu usługi dostarczenia statycznego adresu IP, to najprawdopodobniej ma dynamiczny. W takim przypadku pierwszą opcją zmiany adresu IP jest wyłączenie modemu lub routera na okres 5 minut lub dłużej. Po włączeniu urządzenia należy ponownie spojrzeć na adres IP i porównać go z tym, który tam był.

Wadą tej metody jest to, że nie jest jasne, ile dokładnie minut potrzeba na wyłączenie modemu lub routera.

Jeśli adres klienta jest statyczny, będziesz musiał zadzwonić do działu wsparcia dostawcy. I wyjaśnij, dlaczego konieczna była zmiana jednego adresu na inny. Lub przejdź do innych środków.

Dostęp do sieci poprzez serwer proxy

Adresy przydzielane przez dostawcę mają charakter geograficzny. Niektóre witryny blokują przychodzący ruch z zagranicy i ograniczają dostęp do niektórych funkcji. Na przykład amerykański serwis muzyczny pandora.com jest otwarty tylko dla użytkowników w USA, Australii i Nowej Zelandii.

Serwer proxy umożliwia dostęp do sieci z innego adresu IP, a także wybór adresu konkretnego kraju.

Korzystanie z anonimizatorów

Anonimizator to prosty typ internetowego serwera proxy. Jest realizowany jako usługa. Aby z niej skorzystać, nie musisz dodatkowo konfigurować swojej przeglądarki ani komputera. Oto kilka opcji usług anonimizacji:

Praca z anonimizatorem:

przejdź do strony serwisu, wpisz w polu adres do sprawdzenia swojego IP (adres anonimizatora i adres do sprawdzenia IP nie powinny być adresami tej samej witryny), wybierz kraj i inne preferowane opcje (jeśli występują)

naciśnij przycisk i porównaj oryginalne IP z obecnym

Jeśli wszystko jest w porządku, możesz skorzystać z anonimizatora.

Konfigurowanie serwera proxy w przeglądarce internetowej

Listę bezpłatnych serwerów proxy możesz znaleźć za pomocą wyszukiwarki. Oto kilka źródeł, które regularnie aktualizują informacje na temat dostępności, anonimowości i innych cech serwerów proxy:

Wskazane jest wybranie serwera proxy z najkrótszym czasem odpowiedzi w ms i obsługą HTTPS. Jest to bezpieczny protokół dostępu do zasobów sieciowych. W przeciwnym razie odwiedzana witryna ustali albo prawdziwy adres wydany przez dostawcę, albo odwiedzający korzysta z serwera proxy.

Po wybraniu serwera i numeru portu (druga kolumna w tabeli serwerów) należy zarejestrować serwer proxy w ustawieniach programu:

W przeglądarce Firefox, Opera lub Chrome otwórz opcję „Ustawienia” i znajdź tam zakładkę ustawień sieciowych

zarejestruj adres IP i port

przejdź ponownie na stronę 2ip.ru lub Yandex Internet - sprawdź aktualny adres IP (powinien różnić się od poprzedniego) przejdź na stronę 2ip.ru/proxycheck i zobacz wyniki dotyczące anonimowości proxy.

Wady anonimizacji za pośrednictwem bezpłatnych serwerów:

- niska prędkość dostępu;

- prawdopodobieństwo awarii - będziesz musiał ponownie poszukać odpowiedniego serwera proxy;

Możesz wyłączyć proxy i powrócić do ustawień podstawowych odznaczając pole w ustawieniach przeglądarki.

Jeśli ważna jest niezawodność, stabilność i szybkość komunikacji, wymagane będą płatne serwery proxy.

Anonimowe surfowanie po Internecie za pośrednictwem przeglądarki Tor

Dostęp do Internetu za pośrednictwem przeglądarki Tor dobrze rozwiązuje dwa główne problemy: zachowanie anonimowości i ochronę przed „podsłuchem” przez osoby trzecie (ruch jest szyfrowany). Wadą może być stosunkowo powolne ładowanie strony.

Dostęp do Internetu za pośrednictwem przeglądarki Tor dobrze rozwiązuje dwa główne problemy: zachowanie anonimowości i ochronę przed „podsłuchem” przez osoby trzecie (ruch jest szyfrowany). Wadą może być stosunkowo powolne ładowanie strony.

Niektóre witryny interaktywne nie są wyświetlane poprawnie: przeglądarka blokuje ładowanie i wykonywanie skryptów Java ze względów bezpieczeństwa. Ale ten element można dostosować.

Przeglądarka Tor jest częścią kompleksowego rozwiązania problemu anonimowości i bezpieczeństwa. Oprócz samej przeglądarki i narzędzi z nią związanych są to także osobne sieci Tor, za pośrednictwem których realizowany jest dostęp do Internetu.

Program sam określa, przez który serwer użytkownik musi uzyskać dostęp do witryny.

Nie ma potrzeby samodzielnego wyszukiwania adresów, testowania, wybierania czy rejestrowania się w ustawieniach. Ponadto własna zaufana sieć serwerów Tora eliminuje możliwość oszustwa po tej stronie.

Instalacja i uruchomienie przeglądarki Tor:

- otwórz link torproject.org i przewiń stronę w dół, aż pojawi się tabela;

- w tabeli wybierz język programu i sam program dla swojego system operacyjny(dostępny dla Windows-8, nadaje się również dla Windows-10);

- Ściągnij i zainstaluj; na pulpicie pojawi się skrót „Uruchom przeglądarkę Tor” i folder „Tor Browser” z programem;

- kliknij skrót „Uruchom przeglądarkę Tor”;

- Pojawi się okno ustawień sieci Tor, w którym musisz wybrać opcję „Chcę połączyć się bezpośrednio z siecią TOR” (jest to odpowiednie w większości przypadków);

- jeśli wszystko poszło dobrze, przeglądarka otworzy się ze stroną powitalną, polem do anonimowego wyszukiwania i linkiem „Sprawdź ustawienia sieci Tor”;

- musisz kliknąć ten link;

- jeśli otworzy się strona z komunikatem: „Gratulacje. Twoja przeglądarka używa Tora. Twój adres IP: 191.151.178.93” – program jest gotowy do pracy (adres IP podany jest przykładowo).

Jedną z ciekawych opcji przeglądarki Tor jest możliwość naśladowania innej osoby. Użytkownik korzystający z Tora może ponownie wejść na odwiedzoną witrynę, ale witryna już go zidentyfikuje jako innego użytkownika.

Aby to zrobić, potrzebujesz:

- zamknij zakładkę ze stroną, do której musisz przejść pod postacią nowego gościa;

- Na lewo od paska adresu przeglądarki znajduje się ikona zielonej cebuli, którą należy kliknąć;

- w rozwijanym menu pierwszą pozycją będzie „nowa tożsamość” – kliknij;

- Teraz możesz wrócić do interesującej Cię witryny jako inna osoba.

Dostęp do Internetu poprzez VPN

Połączenie z wirtualną siecią prywatną (VPN) konfiguruje się na poziomie systemu operacyjnego komputera. Dzięki temu cały ruch internetowy użytkownika jest anonimizowany: ruch przechodzący przez przeglądarki, komunikatory internetowe, programy pocztowe, czaty itp.

Połączenie z wirtualną siecią prywatną (VPN) konfiguruje się na poziomie systemu operacyjnego komputera. Dzięki temu cały ruch internetowy użytkownika jest anonimizowany: ruch przechodzący przez przeglądarki, komunikatory internetowe, programy pocztowe, czaty itp.

W Internecie niektóre zasoby udostępniają adresy bezpłatnych połączeń VPN. Na przykład:

- vpngate.net (w języku angielskim);

- vpnbook.com (angielski);

- xnet.club (strona w języku rosyjskim).

Konfigurowanie połączenia VPN przy użyciu standardowych narzędzi systemu Windows

Konfigurowanie połączenia VPN pokazano na przykładzie systemu Windows 10. W podobny sposób konfiguruje się systemy Microsoft w wersjach 7 i 8.

Kolejność kroków:

wybierz adres VPN dostępny do połączenia, zapisz swój login i hasło (wycinek ekranu z vpnbook.com)

W prawym dolnym rogu kliknij prawym przyciskiem myszy ikonę połączenia internetowego i kliknij „Centrum sieciowe”

następnie wybierz „Połącz z miejscem pracy”

jeśli istnieje inne połączenie, wybierz opcję utwórz nowe

wybierz element z VPN

wypełnij pole „Adres internetowy” i zaznacz pole obok pozycji z prośbą o zezwolenie innym użytkownikom na korzystanie z tego połączenia

Użytkownicy systemu Windows 7 zobaczą następujące okno, w którym należy wpisać login i hasło (reszta poniżej)

Kliknij przycisk „Utwórz”, po czym okno zostanie zamknięte. Kliknij ponownie ikonę połączenia internetowego, wybierz utworzone „Połączenie VPN” → „Połącz”

Użytkownicy systemu Windows 10 wprowadzają login i hasło

Łączenie się z VPN poprzez wyspecjalizowane programy

Prostym i darmowym rozwiązaniem jest program Hideguard. Można z niego korzystać natychmiast po instalacji. Włączanie i wyłączanie VPN odbywa się jednym kliknięciem.

Prostym i darmowym rozwiązaniem jest program Hideguard. Można z niego korzystać natychmiast po instalacji. Włączanie i wyłączanie VPN odbywa się jednym kliknięciem.

Hideguard jest dostępny dla osób nawet posiadających minimalne umiejętności obsługi komputera. Na stronie programu jest szczegółowy opis po rosyjsku.

Po zainstalowaniu i uruchomieniu hideguarda na pasku zadań pojawi się ikona w postaci ninja. Przez to musisz otworzyć okno programu. Z okna programu dostępne są następujące funkcje:

- włącznik / wyłącznik;

- wybierz dowolny adres IP;

- wybór adresu IP z jednego z czterech krajów - USA, Kanady, Niemiec lub Wielkiej Brytanii;

- wyświetlanie aktualnego stanu połączenia, adresu IP i kraju.

Program szybko łączy się z siecią i działa niemal bez ograniczeń.

Program kliencki OpenVPN

W programie klienckim OpenVPN autoryzacja jest możliwa na trzy sposoby:

W programie klienckim OpenVPN autoryzacja jest możliwa na trzy sposoby:

- za pomocą loginu i hasła (proces jest intuicyjny);

- poprzez certyfikat;

- za pomocą fabrycznie zainstalowanego klucza.

Na stronach zawierających informacje o bezpłatnym dostępie do sieci wirtualnych oprócz adresów dołączane są pliki konfiguracyjne dla klienta OpenVPN. Zawierają już ustawienia połączenia. Takie pliki mają rozszerzenie „.ovpn”.

Przykład konfiguracji połączenia z prywatną siecią wirtualną poprzez OpenVPN:

- przejdź do vpngate.net

- znajdź 3. tabelę, zapisz nad tabelą login i hasło (w tym przypadku są one identyczne - VPN), wybierz kraj z pierwszej kolumny tabeli, znajdź w wybranym wierszu komórkę z linkiem „ Plik konfiguracyjny OpenVPN", naciskać;

- na stronie otwierającej się pod nagłówkiem „ Plik .ovpn zawierający nazwę hosta DDNS» pobierz dwa pliki z linków poniżej

- skopiuj pobrane pliki do folderu plików konfiguracyjnych programu „ C:\Program Files\OpenVPN\config„. Jeżeli korzystasz z połączenia przy użyciu loginu i hasła, to aby przy każdym połączeniu nie wprowadzać danych, utwórz w tym folderze plik tekstowy o nazwie „up.txt”. Otwórz pobrany plik konfiguracyjny za pomocą notatnika, poszukaj go i dodaj do linii „auth-user-pass” → „up.txt”.

Otwórz w notatniku plik „up.txt” i wpisz w dwóch liniach:

pierwsza linia → zaloguj się

drugie → hasło.

- skopiuj pobrane pliki do folderu plików konfiguracyjnych programu „ C:\Program Files\OpenVPN\config„. Jeżeli korzystasz z połączenia przy użyciu loginu i hasła, to aby przy każdym połączeniu nie wprowadzać danych, utwórz w tym folderze plik tekstowy o nazwie „up.txt”. Otwórz pobrany plik konfiguracyjny za pomocą notatnika, poszukaj go i dodaj do linii „auth-user-pass” → „up.txt”.

- na ikonie " Interfejs graficzny OpenVPN» wywołaj menu i uruchom klienta jako administrator;

- W prawym dolnym rogu pojawi się ikona programu, wywołaj menu i kliknij „ Podłączyć»

- Pojawi się wyskakujący komunikat, a ikona połączenia zmieni kolor na zielony.

Dostęp do Internetu poprzez prywatną sieć wirtualną jest otwarty.

W artykule nie opisano skomplikowanych metod wykorzystujących płatne programy, usługi i głębokie ustawienia systemu operacyjnego. Jednak w większości przypadków powyższe opcje zmiany adresu IP komputera będą wystarczające.

O ile przed kupującym stoi zazwyczaj zadanie znalezienia pożądanego produktu taniej, sklepy zainteresowane są sprzedażą go na chybił trafił za jak największą kwotę. Wymienimy główne triki, z których korzystają niektórzy ludzie, a następnie powiemy, jak ominąć te sztuczne bariery.

- Jednym ze sposobów jest zastosowanie ograniczeń regionalnych. W tym celu sklepy wykorzystują adres IP do określenia kraju lub regionu, z którego pochodzi kupujący i oferują odpowiednią wersję językową. Ale sprawa zwykle nie ogranicza się do języka. Sklep po określeniu kraju może automatycznie przeliczyć ceny na walutę kupującego i z reguły robi to po niekorzystnym kursie. Również w zlokalizowanej wersji serwisu ceny mogą być znacznie wyższe niż np. w wersji dla USA i Europy, a także może nie być sekcji z najlepszą sprzedażą.

- Rodzajem ograniczeń regionalnych jest zakaz zakupów z niektórych krajów. W takim przypadku po prostu nie będziesz mieć dostępu do strony sklepu, gdyż działa ona tylko z adresami IP np. z USA czy Europy. Przykłady: Nordstrom.com, Target.com.

Czy istnieją sposoby na przeciwdziałanie ograniczeniom sklepów? Tak, kupujący może w tym celu skorzystać z anonimizatorów, serwerów proxy i VPN. Dzięki temu zyskasz dostęp do najniższych cen, najlepszych okazji i najnowszych kolekcji, które już wkrótce trafią do lokalnych sklepów.

Zasada działania wymienionych usług jest podobna: zamiast Twojego IP strona sklepu zobaczy IP usługi i założy, że nie pochodzisz z Rosji, ale np. z Holandii lub Wielkiej Brytanii. Różnice między tymi opcjami obejścia ograniczeń polegają na konkretnym sposobie wdrożenia i dodatkowych możliwościach.

1. Anonimizatory— usługi online, które ukrywają Twoje prawdziwe IP, gdy klikniesz na link. Jest to najłatwiejszy sposób na ominięcie ograniczeń regionalnych, ponieważ nie wymaga instalacji programów ani dodatkowych ustawień. Wystarczy znać adresy popularnych anonimizatorów, a następnie każdorazowo w pasku adresu serwisu umieścić odnośnik do strony sklepu i przejść do niej pod cudzym IP.

Zalety:

- pracować w dowolnej przeglądarce, w tym mobilnej;

- nie wymaga instalacji dodatkowych programów i ustawień.

Wady:

- czasochłonne, jeśli trzeba przeglądać wiele sklepów;

- Niektóre usługi nie obsługują bezpiecznego protokołu https.

Przykłady anonimizatorów dla zakupów

Anonymouse.org jest jednym z najstarszych i najbardziej sprawdzonych anonimizatorów, działającym od 1997 roku. Wersja darmowa nie pozwala na przeglądanie stron sklepów korzystających z protokołu https, czyli prawie wszystkich zagranicznych sklepów internetowych. Dlatego darmowa wersja nadaje się tylko do szybkiego porównywania cen. Wstawia Twoje reklamy na przeglądanych stronach.

ProxFree.com— usługa posiadająca wiele ustawień: wybór kraju, możliwość pracy z protokołem https i bez niego, wyłączenie i włączenie skryptów. Usługę można polecić jako główny anonimizator. Za bogactwo możliwości trzeba zapłacić oglądaniem reklam.

Hideme.ru- usługa krajowa. To niezwykle proste – wpisz żądany adres w wierszu i kliknij Ukryj mnie. Współpracuje z https i nie wstawia własnych reklam. Nie zapewnia wyboru kraju, ale zwykle używa adresu IP z Niemiec. Polecany dla tych, którzy chcą uzyskać dostęp do zamkniętych sklepów w najprostszy sposób, bez dodatkowych ustawień.

Tłumacz.google.ru I Translate.yandex.ru- tak, popularni tłumacze online również w zasadzie anonimizują, ale oprócz dostępu do zamkniętych stron otrzymasz także ich tłumaczenie, które może być istotne, zwłaszcza jeśli chodzi o sklepy.

2. Pełnomocnik— specjalne serwery, które pełnią rolę pośredników podczas przeglądania: najpierw Twoja przeglądarka wysyła żądanie do serwera proxy, a następnie serwer proxy żąda informacji od końcowej witryny. Witryna docelowa widzi adres IP serwera proxy, ale nie Twój.

Zalety:

- nadaje się do przeglądania wielu sklepów;

- współpracować ze wszystkimi przeglądarkami.

Wady:

- wymagają bardziej zaawansowanych, ale prostych ustawień przeglądarki;

- musisz wybrać serwer proxy z adresu IP żądanego kraju;

- Ze względów bezpieczeństwa zastosowanie niektórych technologii internetowych może zostać ograniczone, bez czego strona nie będzie działać poprawnie.

Przykładowe proxy do zakupów

— regularnie aktualizowana lista serwerów proxy z ponad 60 krajów. Możesz wybrać na podstawie szybkości reakcji, obsługiwanych protokołów i stopnia anonimowości. Dla każdego serwera wskazany jest jego adres IP i port połączenia.

— obszerna lista serwerów proxy, gdzie możesz wybrać adres ze 100 krajów, a także określić miasto. Dostępne są także informacje o obsługiwanych protokołach, bezpieczeństwie i szybkości.

Tryb Turbo przeglądarki Yandex.Browser- najbardziej przystępny cenowo i niezawodny serwer proxy, który zapewnia również szybsze przeglądanie. Jedyną wadą jest to, że nie można wybrać kraju, z którego odwiedzasz witrynę.

3. VPN- najbardziej zaawansowana wersja proxy, która tworzy zaszyfrowany kanał pomiędzy Twoim komputerem a serwerem VPN, który pełni rolę pośrednika. Ostateczna witryna sklepu widzi tylko adres serwera VPN, ale nie Twój. Korzystanie z VPN wymaga bardziej wykwalifikowanego użytkownika.

Zalety:

- niektóre usługi VPN umożliwiają zmianę adresu na adres IP żądanego kraju za pomocą kilku kliknięć;

- możesz przeglądać wiele sklepów;

- szyfrowanie zapewnia bezpieczeństwo transmisji danych płatniczych.

Wady:

Przykłady sprawdzonych bezpłatnych usług VPN na zakupy

Securitykiss.com— usługa z ograniczeniami w wersji darmowej do 300 MB dziennie. Dostępne adresy IP z USA, Wielkiej Brytanii, Francji i Niemiec. Obsługuje wszystkie popularne platformy stacjonarne i mobilne.

Vpnme.me— w darmowej wersji są tylko 3 kraje (USA, Niemcy, Francja), ale z reguły wystarczą na anonimowe zakupy. Działa również na wszystkich platformach i zapewnia nieograniczony ruch.

Anonymousvpn.eu — Darmowa usługa bez ograniczeń w ruchu, ale z jedynym adresem IP w kraju z Unii Europejskiej - na Łotwie. W przeciwnym razie jest to standardowa usługa VPN, która działa na wszystkich platformach.

4. Serwery proxy, anonimizatory i VPN w postaci rozszerzeń dla przeglądarek i aplikacji mobilnych.

Obecnie niektóre popularne serwery proxy i moduły anonimizujące są dostępne w postaci łatwych w instalacji wtyczek do przeglądarek stacjonarnych i platform mobilnych. To jeden z najprostszych i najwygodniejszych sposobów dotarcia do zamkniętych sklepów internetowych.

Zalety:

- łatwa instalacja;

- włączaj i wyłączaj za pomocą 2 kliknięć;

- przełączanie między krajami odbywa się również za pomocą kilku kliknięć;

- Nadaje się do przeglądania wielu witryn jednocześnie.

Wady:

- Nie działa ze wszystkimi przeglądarkami;

- Niektóre rozszerzenia przepuszczają cały ruch przez swoje serwery.

Przykłady popularnych rozszerzeń przeglądarki

Zen Mate— rozszerzenie dla Chrome, Firefox i Opera z dobrymi ustawieniami bezpieczeństwa. Darmowa wersja pozwala wybrać adres z USA, Niemiec, Rumunii i Hongkongu. Istnieją wersje na platformy mobilne iOS i Android.

Przeglądaj— współpracuje z przeglądarkami Chrome, FireFox, Opera. Serwery są dostępne w USA, Wielkiej Brytanii, Holandii i Singapurze. Więcej krajów jest reprezentowanych w wersji płatnej. Dostępna jest wersja na iOS, ale nie na Androida.

fregata to wygodne rozszerzenie proxy dla przeglądarki Chrome, którego zaletą jest możliwość skonfigurowania listy witryn do odwiedzania z obcych adresów IP. Oznacza to, że cała reszta ruchu będzie przesyłana bezpośrednio, a serwer proxy będzie używany automatycznie tylko wtedy, gdy będzie naprawdę potrzebny. Nie ma wyboru krajów, ale zwykle używany jest adres z Francji.

Życzymy opłacalnych zakupów bez barier i granic!

Anonimizatory i usługi VPN

Anonimizatory- są to specjalne strony, programy lub rozszerzenia przeglądarki, które pozwalają ukryć przed zdalnym serwerem dane o użytkowniku, jego lokalizacji oraz oprogramowaniu zainstalowanym na jego komputerze.

- Każdy ruch przechodzący przez moduł anonimizujący (serwer proxy) będzie miał swój adres IP zamiast adresu komputera, z którego wysłano żądanie;

- W przeciwieństwie do serwerów VPN, anonimizatory (serwery proxy) nie mają możliwości szyfrowania informacji przechodzących przez nie

VPN (wirtualna sieć prywatna) to technologia, która łączy zaufane sieci, węzły i użytkowników poprzez otwarte, niezaufane sieci. Oznacza to, że VPN to bezpieczne okno dostępu do Internetu.

Sieci VPN zostały pierwotnie stworzone, aby umożliwić pracownikom firmy zdalną pracę z serwerami firmowymi, niezależnie od ich lokalizacji. I chociaż wiele firm nadal korzysta z VPN z tego powodu, większość użytkowników korzysta z takich usług, aby zapewnić sobie prywatność w Internecie lub móc ominąć ograniczenia geograficzne w dostępie do różnych witryn (na przykład treści przesyłanych strumieniowo).

Gdy użytkownik surfuje po Internecie bez VPN, jego historia wyszukiwania, lokalizacja i informacje o jego dostawcy usług internetowych są dostępne dla reklamodawców, jego pracodawcy i agencji rządowych. Ogólnie rzecz biorąc, VPN chroni informacje online przed dostępem zainteresowanych stron, ale czasami mogą wystąpić wycieki. Wycieki VPN mogą mieć różne przyczyny. Osoby zainteresowane uzyskaniem danych osobowych mogą użyć kodu do wyłączenia VPN lub system może czasami po prostu nie działać poprawnie. Podczas korzystania z VPN w codziennej aktywności w Internecie zaleca się regularne sprawdzanie go pod kątem wycieków.

Pomiędzy komputerem użytkownika a serwerem, na którym jest zainstalowany, tworzony jest tunel oprogramowanie aby utworzyć wirtualną sieć prywatną.

- W tych programach na serwerze i komputerze generowany jest klucz (hasło) w celu szyfrowania/odszyfrowywania danych.

- Żądanie jest tworzone na komputerze i szyfrowane przy użyciu wcześniej utworzonego klucza.

- Zaszyfrowane dane przesyłane są tunelem do serwera VPN.

- Na serwerze VPN są one odszyfrowywane i realizowane jest żądanie – wysłanie pliku, zalogowanie się do serwisu, uruchomienie usługi.

- Serwer VPN przygotowuje odpowiedź, szyfruje ją i odsyła użytkownikowi.

- Komputer użytkownika odbiera dane i odszyfrowuje je za pomocą wygenerowanego wcześniej klucza.

Zagrożenia i niedogodności dla użytkownika podczas korzystania z anonimizatorów i usług VPN

- Niższa prędkość połączenia internetowego niż zwykłe połączenie

- Możliwość wycieku danych użytkownika (loginów, haseł, danych bankowych, danych karty i systemu płatności) w przypadku nieprawidłowej konfiguracji VPN, a także podczas przejścia przez moduł anonimizujący.

- Możliwość zainfekowania komputera wirusami (poprzez wstawienie złośliwego kodu podczas przechodzenia przez anonimizatory).

- Dostawca świadczący użytkownikowi usługi VPN otrzymuje wszystkie informacje o działaniach użytkownika, gdy jest on podłączony do Internetu

Czy technicznie możliwe jest zakazanie korzystania z usług VPN konkretnego dostawcy?

- Możliwe jest wykrycie ruchu VPN i zablokowanie go, ale wymaga to drogiego sprzętu.

- W przypadku smartfonów i tabletów można także ograniczyć dostęp do usług VPN według „modelu chińskiego” – jeśli Roskomnadzor wyrazi zgodę na wykluczenie usług VPN ze sklepów z aplikacjami mobilnymi

Jak użytkownicy będą obchodzić prawo dotyczące anonimizatorów i usług VPN

- Jest tak wiele anonimizatorów i usług VPN, że zablokowanie wszystkich tych zasobów jest niemożliwe. Zawsze będzie można znaleźć odblokowany zasób, który nie spełnia wymogów tego prawa.

- Możesz stworzyć własny VPN na wynajętej zagranicznej stronie (taka usługa może stać się popularna w ciągu najbliższych kilku lat).

- Jeżeli Apple Store i Google Market przestaną zapewniać możliwość pobierania aplikacji, które nie spełniają wymogów tego prawa, wówczas użytkownicy zaczną je pobierać z alternatywnych źródeł, takich jak www.apkmirror.com, http://m. apkpure.com, http://f-droid.org itp.

Rodzaje wycieków VPN

Użytkownicy zazwyczaj rejestrują się u dostawców VPN, myśląc, że usługa, za którą płacą, ochroni ich prywatność w Internecie. Jednak świadomość, że VPN może powodować wyciek informacji, może być przerażająca i niepokojąca. Mogą wystąpić trzy rodzaje wycieków VPN, więc możliwość ich zidentyfikowania pomoże użytkownikom przygotować się na naprawienie wszelkich wykrytych wycieków.

Wyciek IP

Adres IP to ciąg liczb z kropkami przydzielany określonym komputerom lub urządzeniom inteligentnym przez dostawcę usług internetowych. Gdy przeglądasz witryny w Internecie, Twój adres IP jest powiązany z Twoimi wyszukiwaniami, kliknięciami i wizytami.

Obecnie istnieją dwa typy adresów IP. Oryginalny protokół nazywa się IPv4, a nowszy nazywa się IPv6. Nowy protokół ma na celu udostępnienie światu jeszcze większej liczby adresów IP. Obecnie wielu dostawców usług VPN obsługuje tylko adresy IPv4, co może prowadzić do wycieków adresów IP.

Wyciek DNS

Jest to bardzo przydatna komunikacja peer-to-peer oparta na przeglądarce, ale użytkownicy odkryli, że WebRTC otwiera pewne luki w zabezpieczeniach VPN. Podobne wycieki występują w tak popularnych przeglądarkach jak Chrome, Firefox, Brave i Opera. Za pomocą zaledwie kilku linijek kodu każda witryna internetowa może ujawnić Twój adres IP i lokalizację.

Skąd mam wiedzieć, czy moja sieć VPN działa?

Istnieje wiele płatnych usług, które pozwalają uzyskać szczegółowe informacje na temat potencjalnych luk w zabezpieczeniach Twojej sieci VPN. Jeśli chcesz zbadać swoje osobiste bezpieczeństwo w Internecie, możesz to sprawdzić samodzielnie i ręcznie.

Jak sprawdzić wycieki adresu IP

- Znajdź swój osobisty adres IP, wyłączając VPN i wpisując zapytanie typu „znajdź mój adres IP” w wyszukiwarce Google lub Yandex. Twój adres IP powiązany z Twoim urządzeniem zostanie wyświetlony na górze strony. Zapisz ten adres.

- Przejdź do swojego konta dostawcy VPN, zaloguj się, wybierz wymagany serwer VPN i połącz się z nim.

- Wróć do wyszukiwarki i ponownie wpisz zapytanie, np. „znajdź mój adres IP”. Twój nowy adres zostanie wyświetlony na ekranie. Sprawdź to, korzystając ze swojego adresu IP, który zapisałeś wcześniej.

- Jeśli nowy adres po połączeniu przez VPN jest taki sam jak Twój adres bez VPN, najprawdopodobniej nastąpił wyciek Twojego adresu IP.

Jak sprawdzić wycieki DNS

- Połącz się ze swoją siecią VPN i wybierz serwer w innym kraju.

- Otwórz witrynę zablokowaną w Twoim kraju (na przykład sieć społecznościową, forum lub usługę strumieniowego przesyłania treści).

- Jeśli nie możesz uzyskać dostępu do tej witryny, prawdopodobnie nastąpił wyciek DNS.

Jak sprawdzić wycieki WebRTC

- Włącz VPN i wybierz dowolny serwer, z którym chcesz pracować.

- Wpisz w swojej wyszukiwarce (na przykład Google lub Yandex) zapytanie typu „znajdź mój adres IP”. W górnej części strony zobaczysz adres IP przypisany do Twojego urządzenia przez usługę VPN.

- Teraz skopiuj ten adres IP i wklej go w pole zapytania w swojej wyszukiwarce, ale tuż przed samym adresem wpisz „IP” (bez cudzysłowu). Jeśli zostanie wyświetlona Twoja lokalizacja, może to oznaczać wyciek WebRTC.

Jak mogę naprawić wyciek VPN?

Jeśli znajdziesz wyciek w swojej sieci VPN, nie panikuj. Istnieje kilka sposobów usunięcia wycieku, którego doświadczasz. Jeśli zauważysz, że tego typu wycieki zdarzają się często, rozważ zmianę dostawcy VPN i wybierz takiego, który lepiej chroni Twoją aktywność online.

Jak naprawić wyciek adresu IP

Niezawodnym sposobem na naprawienie wycieków IP jest skorzystanie z usługi VPN, która zapewnia pełną obsługę adresów IPv4 i IPv6. Możesz także dodać ograniczenia w zaporze sieciowej, aby używać tylko adresów IPv6, ale jest to tymczasowe rozwiązanie problemu.

Jak naprawić wyciek DNS

Jeśli znajdziesz wyciek DNS, możesz wypróbować kilka rozwiązań. Najpierw wyłącz VPN i wyłącz Wi-Fi. Po minucie włącz Wi-Fi i ponownie połącz się z VPN. Jeśli to nie pomoże rozwiązać problemu, spróbuj wybrać inny serwer, z którym chcesz się połączyć w swojej sieci VPN. Następnie uruchom ponownie test szczelności DNS, aby sprawdzić bezpieczeństwo swojego połączenia.

Jak naprawić wyciek WebRTC

Najlepszym sposobem na naprawienie wycieku WebRTC jest wyłączenie WebRTC w przeglądarce. Można to zrobić w przeglądarce Firefox i wielu innych przeglądarkach. Jednak przeglądarki Chromium, takie jak Chrome czy Brave, nie mają opcji wyłączenia WebRTC, więc w przypadku tych przeglądarek użyj rozszerzeń przeglądarki, aby chronić swoją prywatność w Internecie.

Wskazówki, jak zapobiegać wyciekom VPN

- Skorzystaj z testów sugerowanych powyżej, aby okresowo testować swoją sieć VPN.

- Sprawdź, czy Twój dostawca VPN obsługuje adresy IPv6, aby uniknąć wycieków IP

- Skontaktuj się ze swoim dostawcą VPN i upewnij się, że Twoja usługa nie pozwala na wyciek DNS

- Wyłącz WebRTC w swojej przeglądarce lub dodaj rozszerzenie, aby zapobiec wyciekom WebRTC

- Rozważ przejście do innego dostawcy VPN, który oferuje pełną ochronę przed wyciekami i innymi lukami w zabezpieczeniach

Kto nad nami czuwa?

Obserwuje nas bardzo, bardzo wielu ludzi, od zwykłych, nadmiernie ciekawskich hakerów po wpływowe osobistości świata za kulisami i wszyscy czegoś od nas potrzebują. Mniejsi oszuści potrzebują Twoich haseł, adresów IP i poufnych informacji. Służby wywiadowcze muszą wiedzieć wszystko o Twoich preferencjach, czy przypadkowo oddaliłeś się od stada owiec, którym posłusznie zarządzają, czy odwiedzasz zasoby, których nie musisz odwiedzać. Nadzór online istnieje od samego początku i od tego momentu toczy się ciągła walka pomiędzy systemami śledzącymi a tymi, którzy się im sprzeciwiają. Ci, którzy próbują nas kontrolować, mają większe możliwości, ale dzięki wiedzy i odpowiedniemu wielopoziomowemu systemowi bezpieczeństwa można rozwiązać każdy problem, od zwykłego surfowania po efektywne pod ziemią.

Narzędzia śledzące można podzielić na trzy poziomy, należy jednak rozumieć, że każdy wyższy poziom wykorzystuje możliwości niższych, więc bardziej przypomina lalkę gniazdującą.

Poziom 1

Dostawcy, sieci botów trojańskich, wirusy polimorficzne, rootkity. Wszystkie te zagrożenia same w sobie są dość poważne, ale jeśli nie są zaangażowane w systemy wyższego poziomu, nie stanowią szczególnego zagrożenia, oczywiście pod względem krytyczności dla osoby, a nie dla komputera i znajdujących się na nim danych .

Co więc robią:

Dostawcy

Mają dostęp do wszystkich Twoich danych, zbierają wszystkie dane rejestracyjne, ograniczają ruch z sieci torrent i ruch szyfrowany. Robią to wszystko dla własnych celów komercyjnych, więc nie jest to szczególnie niebezpieczne, ale to, co robią w ramach środków zapewniających SORM - 2 i SORM - 3, jest znacznie bardziej niebezpieczne, co opisano poniżej.

Sieci botów trojańskich

Są to nowy typ trojanów zjednoczonych w sieciach i to właśnie sieci trojanów można znaleźć na większości zainfekowanych komputerów PC na całym świecie. Zadania trojanów, które dostają się na Twój komputer, są różne, istnieją trojany dla głupców, które wymagają od Ciebie wpłaty pieniędzy za pomocą wiadomości SMS i w tym celu Cię odblokują, ale jest to mniejszość, współczesne trojany są bardziej przebiegłe, ukrywają się bardzo mocno -dotrzeć do miejsc i nie manifestować się w żaden sposób. Ich głównym zadaniem jest zbieranie danych, a mianowicie Twoich haseł, odwiedzanych stron i dokumentów. Po przesłaniu tych danych właścicielowi sieci (a średnia sieć wynosi od 10 000 komputerów), właściciel sieci albo sprzeda Twój komputer (a dokładniej Twoje IP) w celu spamu lub hakerów, albo sam wykorzysta Twoje IP. Ponieważ z większości komputerów nie można nic zabrać, trojany zamieniają je w serwery proxy dla serwerów VPN i wykorzystują je do spamu lub ataków hakerskich. Jednak dla nas głównym zagrożeniem związanym z trojanami nie jest to, że kontrolują nasz komputer lub kradną hasła, ale to, że narażają Cię na niebezpieczne operacje hakerskie na serwerach innych osób, a także inne nielegalne działania. Co gorsza, wielu posiadaczy sieci botów sprzedaje skradzione dane do systemów poziomu 2 i 3, co oznacza, że za grosze wyciekają wszystkie Twoje dane do agencji wywiadowczych, a w zamian przymykają oczy na ich działania.

Wirusy polimorficzne

Głównym niebezpieczeństwem jest to, że są trudne do wykrycia, w naszym przypadku jest to również fakt, że można je napisać specjalnie dla konkretnej witryny, dla Twojej sieci lub dla ochrony Twojego systemu i żaden program antywirusowy nie obliczy tego specjalnie dostosowane polimorfy (polimorfizm). To polimorfy stoją na straży SORM i Echelon, są to „programy państwowe”, nie są wykrywane przez zwykłe programy antywirusowe i zapory ogniowe, są instalowane przez dostawcę i mają zdolność penetrowania twojego komputera w dowolnym momencie. Kanałami infekcji są zazwyczaj strony główne dostawców, rozliczenia, Obszar osobisty. Naiwnością jest sądzić, że możesz to zignorować, ponieważ jeśli nie uda im się złamać Twojego kanału komunikacyjnego, przeskanują Twoje porty i spróbują dostać się do Twojego komputera. Rządowe programy polimorficzne nie są złośliwe. Jedyne, co robią, to informują osobę, która je zainstalowała, o wszystkich Twoich działaniach online i hasłach, a następnie rejestrują Twoją aktywność na komputerze. W systemie SORM istnieje dział, który opracowuje takie polimorfy; jeśli nie jesteś hakerem ekstraklasowym, nie będziesz w stanie uniknąć infekcji polimorfem specjalnie napisanym dla ciebie. Ale jest też sprzeciw wobec tego.

Rootkity

Rootkity są aktywnie wykorzystywane przez agencje wywiadowcze w połączeniu z polimorfami. Są to procesy, które ukrywają przed Tobą trojany i zakładki, nie są wykrywane przez programy antywirusowe i antytrojany oraz mają złożone heurystyczne algorytmy polimorficzne.

Dział K

Aspekt śledzenia użytkownika

Osoba wchodząca do sieci natychmiast trafia pod szczególną uwagę systemów śledzących. W naszym przypadku SORM - 2, Twój dostawca, który zapewnia Ci dostęp do sieci, przydziela Ci IP lub Twój tymczasowy lub stały adres. To dzięki IP zachodzi interakcja pomiędzy Twoją przeglądarką a serwerem, dzięki niemu Ty odbierać informacje, które widzisz na monitorze.

Specyfiką protokołów i programów sieciowych jest to, że wszystkie twoje adresy IP są zapisywane w dziennikach (protokołach) dowolnego serwera, który odwiedziłeś i pozostają tam na dysku twardym przez długi czas, chyba że oczywiście zostaną stamtąd specjalnie usunięte.

Dostawca ma swój własny zakres adresów IP, który jest mu przydzielany, a on z kolei przydziela adres IP swoim użytkownikom. Dostawca posiada własną bazę danych adresów IP, każdy adres IP w bazie powiązany jest z pełnym imieniem i nazwiskiem osoby, która zawarła umowę oraz fizycznym adresem mieszkania, w którym znajduje się punkt dostępowy.

Adresy IP mogą być dynamiczne (zmieniać się stale) lub statyczne, czyli stałe, ale to nie zmienia istoty rzeczy, dostawca na bieżąco rejestruje Twoje ruchy. Dostawca wie, jakim zasobem, o której godzinie i jak długo byłeś.

Wszystkie zasoby, które odwiedzasz, a on zapisuje je w odstępach czasowych od 15 minut do 1 godziny, zapisuje je w swojej bazie danych; kiedy wchodzisz do nowego zasobu, on również zapisuje (adres IP zasobu). Dane te podawane są w bazie danych w postaci liczbowej i nie zajmują dużo miejsca. Baza danych Twoich logów jest przechowywana przez dostawcę przez 3 lata zgodnie z prawem, a na podstawie milczącej umowy z osobami z SORM - 2 przez 10 lat.

Jest to jeden z warunków SORM-2, bez niego żaden dostawca nie otrzyma od FAPSI licencji na świadczenie usług telekomunikacyjnych. W ten sposób dostawca przechowuje archiwum wszystkich wydanych Ci adresów IP przez 10 lat, a także archiwum wszystkich Twoich logów (gdzie, kiedy i o której godzinie „surfowałeś” po sieci).SORM, za pomocą specjalnego sprzętu, ma bezpośredni dostęp do tych baz danych, a w systemie SORM - 3 dane te są na ogół bezpośrednio integrowane z tym globalnym systemem.

Jeśli na przykład interesuje Cię operator SORM, po prostu aktywuje jeden przycisk w programie, a system SORM zacznie rejestrować cały Twój ruch, wszystko, co przesyłałeś, pobierałeś i oglądałeś, po prostu za pomocą sprzętowego sniffera skanera na kanał dostawcy. Fizycznie dane będą przechowywane przez dostawcę, skąd zostaną przekazane do analizy operatorowi SORM. Chciałbym zauważyć, że z reguły cały twój ruch jest NIESZYFROWANY i, w razie potrzeby, każdy może go przechwycić, nie tylko SORM - 2.

SORM - 2 instaluje także analizatory ruchu na kanale dostawców, które przeglądają informacje o zestawie słów kluczowych, odwiedzanych zasobach, obecności zaszyfrowanego ruchu i we wszystkich tych przypadkach wysyłany jest komunikat do systemu, który automatycznie decyduje, co zrobić dalej. Myślę jasno, jaki to jest globalny poziom kontroli i wyciągam wnioski na temat tego, jakie obciążające dowody są dostępne na każdego. Jeśli umowa zostanie wydana dla twojej babci, nie myśl, że w stosunku do niej zostanie przeprowadzony rozwój operacyjny, bazy danych SORM są połączone z bazą rejestracyjną oraz centralną bazą danych FSB i bazami danych SORM na innych zasobach, a ty zostaniesz powiązany jeśli to konieczne, nie ma tam głupców.

SORM - 2 os Wyszukiwarki aha, jest bezpośrednio zintegrowany z bazą danych i sprawdza WSZYSTKIE Twoje trafienia pod kątem słów kluczowych, a także wykorzystuje WSZYSTKIE ustawienia dotyczące plików cookie gromadzonych przez wyszukiwarkę. W razie potrzeby tworzy „obraz” konkretnego użytkownika na podstawie słów kluczowych i konkretnych zapytań, zapamiętuje hasła i loginy.

SORM - 2 na wszystkich głównych portalach społecznościowych zbiera głównie informacje, które zostawiasz, rejestruje wizyty na stronach, zapamiętuje hasła i loginy.

SORM-2 na serwerach pocztowych wyświetla całą Twoją pocztę, kojarzy Twój adres IP, pod którym zarejestrowałeś tę pocztę. Analizuje i sygnalizuje wykrycie zaszyfrowanej korespondencji poprzez PGP.

SORM - 2 w systemach e-commerce całkowicie skanuje Twój komputer, rejestruje go w rejestrze, wiąże się z adresem MAC, numerem seryjnym sprzętu, konfiguracją systemu i adresem IP oraz oczywiście z danymi, które pozostawiłeś podczas rejestracji. Oczywiście wszystko to robi program e-commerce, jednak informacje jakie otrzymuje są dostępne dla SORM.

SORM 2 w VPN i serwerach proxy

Nie dla wszystkich oczywiście, ale dla wielu (dla wszystkich legalnych) zapisuje logi. Bardzo dużym problemem jest zawodność samych serwerów proxy, wiele serwerów proxy w systemie SORM - 2, reszta to oficjalne legalne serwery i zgodnie z prawem udostępniają operatorom SORM - 2 wszystkie interesujące logi. Oznacza to, że nawet jeśli pracujesz przez 1 lub 100 serwerów proxy, awansujesz bardzo szybko, wystarczy zadzwonić do właściciela usługi lub przyjechać. Kraje egzotyczne tylko wydłużą czas znalezienia Twojego adresu IP (ale w razie potrzeby zrobią to szybko). Większość hakerów zostaje złapana dzięki promowaniu łańcuchów proxy. Wszystkie serwery proxy zapisują LOGES i jest to żywy, kompromitujący dowód (z wyjątkiem specjalnie skonfigurowanych).

SORM - 2 w centrach danych

SORM - 2 jest również zintegrowany ze wszystkimi centrami danych i punktami komunikacji ruchu, jeśli serwery i odpowiednio hosting znajdują się w Rosji, co oznacza, że można uzyskać archiwum logów i zainstalować trojana tylko w bazie danych zarejestrowanych użytkowników dzwoniąc lub odwiedzając centrum danych, w ten sposób sprzętowo monitorowana jest większość witryn patriotycznych, a także serwery VPN lub zasoby, na których SORM - 2 nie jest instalowany bezpośrednio jako sprzęt. Twój administrator może ponownie zaszyfrować swoją bazę danych co najmniej 100 razy, ale jeśli ma na swoim serwerze w centrum danych trojana i kanał jest podsłuchiwany, to nawet jeśli chce, nie zapisze logów użytkowników, ich adresów, lub inne poufne informacje. Posiadanie własnego serwera tylko utrudni im zadanie. Dla bezpieczeństwa potrzebujesz własnego serwera i własnej osoby w centrum danych, a najlepiej w centrach danych za granicą.

SORM - 2 na serwerach rejestratorów nazw domen

Śledzi kto i co jest rejestrowane, zapisuje IP, automatycznie rozbija rzeczywistość wprowadzonych danych w przypadku stwierdzenia, że zostały wprowadzone błędne dane Nazwa domeny zaznaczono, że w razie potrzeby mogą łatwo zamknąć nazwę domeny. SORM - 2 korzysta również z całej sieci serwerów TOR (podobnie jak inne agencje wywiadowcze), które nasłuchują przechodzącego przez nie ruchu.

Poziom 3

Rzut

Echelon to system o rząd wielkości chłodniejszy niż SORM-2, ale mający te same zadania i cele, wykorzystuje wszystkie niższe poziomy 1 i 2, oficjalny właściciel CIA, jest w Google, wbudowany w Windows w formie zakładek, na wszystkie routery, w największych centrach danych świata, na wszystkich głównych kablach optycznych, różni się to skalą i tym, że na życzenie operator korzysta z satelity i obserwuje Cię na monitorze w czasie rzeczywistym.FSB nie ma bezpośredniego dostępu do niej, choć może ją otrzymać na żądanie, choć zasady jej są takie same. Ogólnie rzecz biorąc, Echelon to globalny, ogólnoświatowy SORM - 2, system ten ma znacznie więcej możliwości i finansów na całym świecie. System kontroluje transakcje bankowe, ma możliwość otwierania zaszyfrowanych wiadomości i kanałów komunikacji, a także ściśle współpracuje z Microsoft i Skype.

Jaka jest różnica między VPN a serwerem proxy?

Gdy przeglądasz ustawienia sieciowe swojego komputera lub smartfona, często widzisz opcje oznaczone jako „VPN” lub „Proxy”. Chociaż wykonują częściowo podobną pracę, są bardzo różni. Nasz artykuł pomoże Ci zrozumieć różnicę między nimi a tym, do czego są potrzebne. Być może zechcesz skorzystać z niektórych z nich.

Co to jest serwer proxy?

Zwykle podczas przeglądania witryny internetowej komputer łączy się bezpośrednio z tą witryną i rozpoczyna pobieranie czytanych stron. Wszystko jest bardzo proste.

Kiedy korzystasz z serwera proxy, Twój komputer najpierw wysyła do niego cały ruch sieciowy. Serwer proxy przekierowuje Twoje żądanie do żądanej witryny, pobiera odpowiednie informacje, a następnie zwraca je z powrotem.

Dlaczego to wszystko jest potrzebne? Istnieje kilka powodów:

- Chcesz anonimowo przeglądać strony internetowe: cały ruch przychodzący na tę witrynę pochodzi z serwera proxy, a nie z Twojego komputera.

- Trzeba pokonać filtry ograniczające dostęp do określonych treści. Na przykład, jak wiesz, Twoja subskrypcja Netflix w Rosji będzie działać w . Ale jeśli korzystasz z serwera proxy z Rosji, będzie to wyglądało tak, jakbyś oglądał telewizję w Rosji i wszystko będzie działać tak, jak powinno.

Chociaż ten schemat działa całkiem dobrze, nadal istnieje kilka problemów z serwerem proxy:

- Właściciel serwera proxy może przeglądać cały ruch sieciowy przechodzący przez serwer proxy. Czy znasz właścicieli serwera proxy? Czy można im ufać?

- Ruch internetowy pomiędzy Twoim komputerem a serwerem proxy, a także serwerem proxy i witryną nie jest szyfrowany, dlatego doświadczony haker może przechwycić przesyłane wrażliwe dane i je ukraść.

Co to jest VPN?

VPN jest bardzo podobny do proxy. Twój komputer jest skonfigurowany do łączenia się z innym serwerem, a ruch internetowy jest kierowany przez ten serwer. Ale chociaż serwer proxy może jedynie przekierowywać żądania internetowe, połączenie VPN może kierować i zapewniać całkowitą anonimowość całego ruchu sieciowego.

Ale jest jeszcze jedna istotna zaleta VPN - cały ruch jest szyfrowany. Oznacza to, że hakerzy nie mogą przechwycić danych między Twoim komputerem a serwerem VPN, więc Twoje wrażliwe dane osobowe nie mogą zostać naruszone.

VPN to najbezpieczniejsza opcja

Prawnik Centrum Praw Cyfrowych Michaił Bautin reprezentujący firmę inCloak Network Ltd złożył pisemną odpowiedź na pozew do sądu. W odpowiedzi pozwany wniósł o oddalenie pozwu. Takie dane znajdują się w orzeczeniu Sądu Rejonowego Miedwiediewskiego Republiki Mari Eł, pisze Roskomsvoboda. Inny przedstawiciel inCloak Network Ltd, zidentyfikowany jako V.K. Ivanov, nie sprzeciwił się zakończeniu sprawy w sądzie.

W rezultacie sąd przychylił się do odmowy podoficera, zakończył postępowanie i poinformował strony, że wznowienie postępowania w tym samym przedmiocie i na tej samej podstawie w przyszłości nie będzie możliwe.

Usługa VPN firmy Kaspersky Lab zaczęła blokować strony zakazane w Rosji

Na początku lipca 2019 roku okazało się, że usługa Kaspersky Secure Connection VPN zaczęła blokować strony zakazane w Rosji. Usługa została połączona z rejestrem informacji zabronionych w celu filtrowania dostępu użytkowników do znajdujących się w niej zasobów.

Avast zamyka usługę VPN w Rosji z powodu ograniczeń Roskomnadzor

13 czerwca 2019 roku dowiedziała się o zamknięciu usługi Avast SecureLine VPN w Rosji z powodu ograniczeń nałożonych przez Roskomnadzor. Agencja wymaga, aby usługi VPN i narzędzia anonimizujące blokowały dostęp do witryn znajdujących się na czarnej liście i uniemożliwiały użytkownikom odwiedzanie tych zasobów.

Roskomnadzor został zmuszony do odblokowania znanej na całym świecie usługi VPN

Jak podaje portal departamentu, projekt HideMy.name, jedna z największych usług VPN, wcześniej znana jako HideMe.ru, doprowadził do unieważnienia w Sądzie Najwyższym Republiki Mari El decyzji blokującej. HideMy.name został wpisany do rejestru stron zabronionych, nadzorowanego przez Roskomnadzor, w lipcu 2018 roku, a podstawą tego było orzeczenie sądu rejonowego Yoshkar-Ola. Pozew złożył lokalny prokurator, jednak warto zauważyć, że oskarżonym w sprawie nie byli przedstawiciele zasobu, ale pracownicy Roskomnadzoru.

Na decyzję sędziego o umieszczeniu HideMy.name na liście stron blokowanych przez Rosję miała wpływ teoretyczna możliwość uzyskania przez każdego użytkownika tego serwisu nieograniczonego dostępu do materiałów ekstremistycznych, w tym książki Adolfa Hitlera Mein Kampf. Ponadto przedstawiciele zasobu odpowiedzieli, w pozwie wspomniano o pewnym anonimizatorze, którego nie było na stronie w momencie wszczęcia sprawy.

Wyrok w tej sprawie został zaskarżony 23 maja 2019 r. przed republikańskim sądem Mari El dzięki wspólnym wysiłkom przedstawicieli HideMy.name, a także prawników Roskomsvoboda i Centrum Praw Cyfrowych. Sąd całkowicie uchylił wcześniejsze orzeczenie, niemniej jednak przekazał sprawę do ponownego rozpoznania.

Usługi VPN odmawiają przyłączenia się do FSIS

Międzynarodowe firmy świadczące usługi VPN nie są gotowe spełnić wymagań Roskomnadzoru w zakresie łączenia się z rosyjskim rejestrem zabronionych witryn w celu filtrowania ruchu, Roskomsvoboda informowała pod koniec marca 2019 r. Wyjaśnia się, że jedynym wyjątkiem był rosyjski serwis VPN firmy Kaspersky Lab, który stwierdził, że będzie zgodny z prawem.

Roskomsvoboda monitoruje sytuację i na bieżąco prowadzi listę służb, które już udzieliły odpowiedzi. Aktualnie lista wygląda następująco:

- TorGuard - na liście RKN odmowa + usunięcie serwerów z Federacji Rosyjskiej;

- VyprVPN – na liście RKN odmowa;

- OpenVPN – na liście RKN odmowa;

- ProtonVPN – brak na liście RKN, odmowa;

- NordVPN – na liście RKN odmowa + usunięcie serwerów z Federacji Rosyjskiej;

- Prywatny dostęp do Internetu – brak na liście RKN, odmowa;

- Trust.Zone - brak na liście RKN, awaria + usunięcie serwerów z Federacji Rosyjskiej;

- VPN Unlimited – na liście RKN odmowa;

- Kaspersky Secure Connection - na liście RKN zgoda;

- Ukryj mój tyłek! - zignorować;

- Hola VPN - zignoruj;

- ExpressVPN – zignoruj;

- Windscribe – brak na liście RKN, odmowa;

- Ivacy VPN – brak na liście RKN, odmowa;

- TgVPN - brak na liście RKN, odmowa, zasadniczo nie ma serwerów w Federacji Rosyjskiej.

Oznacza to, że na dwanaście odpowiedzi było jedenaście odmów, w trzech przypadkach wyrażono zamiar usunięcia serwerów z Federacji Rosyjskiej

Żądania połączenia zostały wysłane do 10 usług: NordVPN, Hide My Ass!, Hola VPN, Openvpn, VyprVPN, ExpressVPN, TorGuard, IPVanish, Kaspersky Secure Connection i VPN Unlimited. Spośród nich tylko Kaspersky Secure Connection zgodził się na żądania Roskomnadzor;

Roskomnadzor wymaga, aby usługi VPN zaczęły blokować zabronione witryny

2018

Trend Micro ostrzega przed niebezpieczeństwami związanymi z korzystaniem z Hola VPN

Naukowcy ostrzegają, że jedna z najpopularniejszych bezpłatnych usług VPN, pobierana miliony razy, stwarza ryzyko dla prywatności, ponieważ nie ukrywa odpowiednio cyfrowych odcisków palców użytkowników.

Mówimy o usłudze Hola VPN, która ma około 175 milionów użytkowników na całym świecie. Według nowego raportu Trend Micro, Hola VPN oferuje szereg poważne problemy z bezpieczeństwem, a jednym z głównych jest brak szyfrowania.

W szczególności podczas aktywnej sesji połączenie z superwęzłem nie jest szyfrowane, a osoba atakująca może przechwycić przesyłany ruch za pomocą ataku man-in-the-middle. Ponadto brak szyfrowania może prowadzić do wycieku adresów IP, które władze mogą wykorzystać do śledzenia obywateli w krajach o reżimach totalitarnych.

Podczas korzystania z Hola VPN, gdy użytkownik otworzy nową kartę w przeglądarce lub wprowadzi nazwę domeny w pasku adresu, dostęp do zasobu uzyskuje się bezpośrednio z jego prawdziwego adresu IP. W przeciwieństwie do innych usług VPN, które kierują ruch przez zaszyfrowany tunel, Hola VPN nie jest bezpiecznym rozwiązaniem VPN, ale raczej niezaszyfrowanym internetowym serwerem proxy.

Trend Micro wykrywa teraz Hola VPN jako potencjalnie niechciane oprogramowanie i zaleca użytkownikom usunięcie go ze swoich systemów. Z kolei producent nazwał raport firmy „nieodpowiedzialnym”.

Apple zabronił indywidualnym osobom pisania aplikacji VPN na iPhone'a i iPada

Globalne zasady publikowania aplikacji również przeszły poważną aktualizację, zaostrzając i doprecyzowując zapisy związane z ochroną prywatności użytkowników. W szczególności zwiększono punkt 5.1.1 zasad publikacji dotyczących gromadzenia i przechowywania danych użytkowników (5.1.1 Gromadzenie i przechowywanie danych) z czterech do siedmiu podpunktów.

Innowacje w App Store Review Guidelines wprowadzono w oparciu o wyniki pracy cenzorów App Store z ostatnich kilku miesięcy, podczas których najdokładniejszej analizie zostały poddane aplikacje zapewniające użytkownikom anonimowy dostęp do zasobów Internetu.

Od teraz hosterzy mają obowiązek zgłaszać władzom informacje o właścicielach serwerów proxy i VPN

Duma Państwowa przyjęła w trzecim czytaniu ustawę o karach dla hosterów i wyszukiwarek za sposoby omijania blokad w Internecie. Ustawa, która wejdzie w życie 90 dni od daty oficjalnej publikacji, stanowi zbiór poprawek do rosyjskiego kodeksu wykroczeń administracyjnych.

Kary będą nakładane na dostawców hostingu, którzy udostępniają narzędzia umożliwiające ominięcie blokowania w Internecie bez informowania Roskomnadzoru, który jest właścicielem tych narzędzi.

Alternatywnie, zamiast przesyłać informacje o właścicielu serwera proxy lub VPN do Roskomnadzor, dostawca usług hostingowych może poinformować organ regulacyjny, że powiadomił tego właściciela o konieczności przekazania informacji o sobie. Jeśli taka wiadomość nie zostanie otrzymana od gospodarza, jemu również grozi kara grzywny.

W obu tych przypadkach kara dla obywateli wyniesie od 10 do 30 tysięcy rubli, a za osoby prawne- od 50 tysięcy do 300 tysięcy rubli.

Kary dla wyszukiwarek

Ustawa przewiduje także kary dla wyszukiwarek ułatwiających użytkownikom dostęp do zasobów internetowych zablokowanych w Rosji. W szczególności, jeśli operator wyszukiwarki nie połączył się z federalnym systemem informacyjnym, który zawiera informacje o tym, które zasoby są zablokowane, zostanie ukarany grzywną. Dla obywateli w tym przypadku kara wyniesie od 3 tysięcy do 5 tysięcy rubli, dla urzędników - od 30 tysięcy do 50 tysięcy rubli, a dla osób prawnych - od 500 tysięcy do 700 tysięcy rubli.

Duma Państwowa zatwierdziła w drugim czytaniu zaostrzenie odpowiedzialności za osoby anonimizujące

W maju 2018 r. Duma Państwowa przyjęła w drugim czytaniu projekt ustawy przewidujący wprowadzenie kar administracyjnych za naruszenie ustawy o anonimizatorach. W szczególności, jeśli dostawca usług hostingowych i anonimizator nie przekażą Roskomnadzorowi danych o właścicielach środków dostępu do zablokowanych stron, będzie się to wiązać z karą grzywny - od 10 tysięcy do 30 tysięcy rubli dla obywateli i 50 tysięcy - 300 tysięcy rubli dla prawnych podmiotów – pisze „Interfax”.

Ponadto umieszczanie w wyszukiwarkach linków do zabronionych stron będzie skutkować karą grzywny. W tym celu proponuje się zebrać 3 tysiące - 5 tysięcy rubli od obywateli, 30 tysięcy - 50 tysięcy rubli od urzędników i 500 tysięcy - 700 tysięcy rubli od osób prawnych.

Ocena usług VPN

23% usług VPN ujawnia prawdziwe adresy IP użytkowników

Włoski badacz Paolo Stagno przetestował 70 usług VPN i odkrył, że 16 z nich (23%) ujawniło prawdziwe adresy IP użytkowników. Problem związany jest z wykorzystaniem technologii WebRTC (Web Real Time Communication), która umożliwia prowadzenie rozmów audio i wideo bezpośrednio z przeglądarki. Technologia ta jest obsługiwana przez wiele przeglądarek, w tym Mozilla Firefox, Google Chrome, Google Chrome dla Androida, Samsung Internet, Opera i Vivaldi.

WebRTC to otwarty standard komunikacji multimedialnej w czasie rzeczywistym, który działa bezpośrednio w przeglądarce internetowej. Projekt ma na celu organizację przesyłania strumieniowego danych pomiędzy przeglądarkami lub innymi aplikacjami, które to obsługują, z wykorzystaniem technologii punkt-punkt.

Jak wyjaśnił badacz, technologia pozwala na wykorzystanie mechanizmów STUN (Session Traversal Utilities for NAT) i ICE do organizowania połączeń w różne rodzaje sieci. Serwer STUN wysyła wiadomości zawierające adresy IP i numery portów źródła i miejsca docelowego.

Serwery STUN są wykorzystywane przez usługi VPN do zastępowania lokalnego adresu IP zewnętrznym (publicznym) adresem IP i odwrotnie. WebRTC umożliwia wysyłanie pakietów do serwera STUN, który zwraca „ukryty” domowy adres IP, a także adresy sieci lokalnej użytkownika. Adresy IP są wyświetlane przy użyciu JavaScript, ale ponieważ żądania są wysyłane poza normalną procedurą XML/HTTP, nie są one widoczne z konsoli programisty.

Według Stagno 16 usług VPN ujawnia prawdziwe adresy IP użytkowników: BolehVPN, ChillGlobal (wtyczka do Chrome i Firefox), Glype (w zależności od konfiguracji), hide-me.org, Hola!VPN, Hola!VPN (rozszerzenie dla Chrome) , HTTP PROXY (w przeglądarkach obsługujących Web RTC), IBVPN, PHP Proxy, phx.piratebayproxy.co, psiphon3, PureVPN, SOCKS Proxy (w przeglądarkach obsługujących Web RTC), SumRando Web Proxy, TOR (działa jako PROXY w przeglądarkach z Web RTC), Windscribe. Z pełna lista przetestowane usługi można znaleźć tutaj.

2017

Szereg usług VPN odmówiło współpracy z Roskomnadzorem

Według organizacja publiczna Roskomsvoboda, nie wszystkie usługi VPN zamierzają przestrzegać prawa, które weszło w życie. Siedem służb jasno przedstawiło już swoje stanowisko w sprawie nowych wymogów. Pierwszą z nich jest ExpressVPN, który już latem oświadczył, że „absolutnie nigdy nie zgodzi się na żadne przepisy, które zagrażają zdolności produktu do ochrony cyfrowych praw użytkowników”.

Praca Zen Mate przygotowane z wyprzedzeniem do ewentualnego zablokowania w przypadku odmowy ograniczenia dostępu do stron zabronionych w Federacji Rosyjskiej. Firma ogłosiła „eleganckie rozwiązanie”, które pozwala usłudze automatycznie przejść w „tryb zrównoważony”, nie powodując przy tym poważnych niedogodności dla użytkowników. „W tym trybie połączenie będzie przekierowane poprzez największe usługi Internetu szkieletowego. Usługi te odgrywają kluczową rolę w Internecie, dlatego ich blokowanie paraliżuje Internet” – podała firma na swoim blogu.

Usługi Niedźwiedź tunelowy I Prywatny VPN nie zamierzają przestrzegać rosyjskiego prawa, ponieważ tak nie jest Firmy rosyjskie. Serwery Tunnelbear znajdują się poza Federacją Rosyjską, a PrivateVPN jest gotowy, jeśli zajdzie taka potrzeba, przenieść swój serwer z terytorium Rosji.

Ogłosili także odmowę współpracy z Roskomnadzorem Złota Żaba(firma jest właścicielem usługi VyprVPN), TorGuard I TgVPN. „Nie będziemy przestrzegać tego prawa i zrobimy wszystko, aby pozostać dostępnym dla użytkowników z Rosji. Między innymi przygotowujemy aplikacje z wbudowanymi sposobami omijania blokad VPN” – powiedział zespół TgVPN na czacie w Telegramie.

W Rosji weszła w życie ustawa o anonimizatorach

Aby wdrożyć to prawo, zostaje powołany rząd federalny System informacyjny(FSIS). Na żądanie organów ścigania Roskomnadzor wskaże dostawcę dostarczającego technologie umożliwiające ominięcie blokowania.

Prawo będzie musiało zostać wdrożone na podstawie wniosków organu federalnego Roskomnadzor władza wykonawcza prowadzenie operacyjnych czynności dochodzeniowo-śledczych lub zapewnienie bezpieczeństwa Federacja Rosyjska(Ministerstwo Spraw Wewnętrznych i FSB).

Jak podano na stronie Roskomnadzor na VKontakte, agencja i uczestnicy rynku – Kaspersky Lab, Opera, Mail.ru i Yandex – już kończą testy „nowego systemu interakcji”. Ponadto anonimizatorzy 2ip.ru i 2ip.io zgodzili się już na współpracę z Roskomnadzorem.

Projekt ustawy zgłosili posłowie Maksym Kudryawcew (Wielka Rosja), Nikołaj Ryżak (Sprawiedliwa Rosja) i Aleksander Juszczenko (Komunistyczna Partia Federacji Rosyjskiej).

Kary za naruszenie prawa zakazującego stosowania anonimizatorów

Duma Państwowa wprowadzi kary dla operatorów wyszukiwarek za niedopełnienie obowiązków związanych z uzyskaniem dostępu do rejestru Roskomnadzor i zablokowaniem linków do zasobów informacyjnych znajdujących się na liście.

Dokument przewiduje karę pieniężną za osoby- 5 tysięcy rubli, dla urzędników - 50 tysięcy, dla osób prawnych od 500 tysięcy do 700 tysięcy rubli.

Twórca Tora wyjaśnił, w jaki sposób Roskomnadzor może blokować Tora

Wymagania Roskomnadzor dotyczące anonimizatorów

Prawo zabrania operatorom wyszukiwarek wyświetlania linków do zablokowanych zasobów na terytorium Federacji Rosyjskiej. Podobny zakaz obowiązuje właścicieli anonimizatorów i usług VPN. Witryny zgłaszające sposoby ominięcia blokowania zostaną z kolei zablokowane przez Roskomnadzor. Dodatkowo, na podstawie wniosków MSWiA i FSB, departament wskaże dostawcę, który umożliwia korzystanie z anonimizatora i poprosi od niego o dane umożliwiające identyfikację właściciela usługi. Dostawca będzie miał trzy dni na dostarczenie niezbędnych informacji.

Jak określono, wymagania prawa nie dotyczą operatorów państwowych systemów informatycznych, organów państwowych i samorządów lokalnych, a także przypadków stosowania anonimizatorów, gdy krąg ich użytkowników jest z góry określony przez właścicieli i następuje ich wykorzystanie „w celach technologicznych wspierających działania osoby dokonującej użycia”.

Jeżeli projekt ustawy zostanie zatwierdzony przez Radę Federacji Zgromadzenia Federalnego Federacji Rosyjskiej i podpisany przez Prezydenta Rosji, większość zapisów dokumentu wejdzie w życie 1 listopada 2017 r.

Ministerstwo Spraw Wewnętrznych i FSB Rosji mogą zacząć szukać sposobów na ominięcie blokowania w Internecie

Jeśli zostanie przyjęta, ustawa wejdzie w życie 1 listopada 2017 r. Tego samego dnia zacznie obowiązywać procedura identyfikacji podmiotów anonimizujących oraz wymagania dotyczące sposobów ograniczania dostępu do nich.

Jak określono, projekt ustawy nie dotyczy operatorów państwowych systemów informatycznych, agencji państwowych i samorządów lokalnych, a także nie ma zastosowania do niepublicznych sposobów obchodzenia blokad, jeżeli są one wykorzystywane „w celach technologicznych do wspomagania działalności” organizacji, a krąg ich użytkowników jest z góry określony.

Jak podkreśla publikacja, mówimy konkretnie o blokowaniu stron kasyn przez Federalną Służbę Podatkową, jednak anonimizatory mają szersze zastosowanie. Ponadto Duma Państwowa rozważa obecnie projekt ustawy zakazującej stosowania anonimizatorów, sieci VPN i podobnych usług w celu obejścia blokowania. Na razie dokument przeszedł dopiero pierwsze czytanie. W związku z tym prawnicy publikacji sądzą, że nowe rozporządzenie jest nielegalne - ponieważ daje Federalnej Służbie Podatkowej prawo do blokowania nie tylko kasyn online, ale także samej możliwości wejścia do kasyna online.

Posłowie zabronili modułom anonimizującym i wyszukiwarkom udostępniania zabronionych witryn

Pod koniec czerwca 2017 roku Duma Państwowa przyjęła w pierwszym czytaniu projekt ustawy o uregulowaniu działania serwisów umożliwiających dostęp do stron internetowych z ominięciem oficjalnej blokady, a także o wyłączeniu z wyników wyszukiwarek linków do zablokowanych zasobów. Autorami projektu ustawy byli posłowie Aleksander Juszczenko (frakcja Komunistycznej Partii Federacji Rosyjskiej), Nikołaj Ryżak („Sprawiedliwa Rosja”) i Maksym Kudryawcew („ Zjednoczona Rosja») .

Dokument stanowi nowelizację ustawy „O informacji, informatyce i ochronie informacji”. Projekt ustawy wprowadza obowiązki „właścicieli sieci informatycznych i telekomunikacyjnych, sieci informatycznych i programów komputerowych, a także właścicieli zasobów informacyjnych, w tym stron internetowych przeznaczonych do uzyskiwania dostępu z terytorium Rosji” do sieci i programów.

Pod tę definicję powinny obejmować usługi zapewniające pośredni dostęp do zasobów Internetu: anonimizatory, serwery proxy, VPN, tunele, przeglądarki z funkcją obejścia dostępu (Tor, Opera, Yandex.browser) itp. Usługi takie pierwotnie miały na celu dostęp do Internetu z ukryciem Twój adres IP, ale po wprowadzeniu w Rosji w 2012 roku Rejestru stron zabronionych, zyskały one masową popularność w celu obejścia takich ograniczeń.

Co się stanie, gdy Roskomnadzor znajdzie anonimizator

Projekt ustawy zakłada, że Roskomnadzor, czyli agencja prowadząca Rejestr Miejsc Zabronionych, będzie monitorować tego typu usługi i uwzględniać je w odrębnym rejestrze. Właściciele odpowiednich zasobów otrzymają dostęp do Rejestru stron zabronionych i będą zobowiązani do blokowania użytkownikom rosyjskim dostępu do takich stron.

Kiedy Roskomnadzor wykryje narzędzie anonimizujące lub inny podobny zasób, wyśle żądanie do swojego dostawcy usług hostingowych w celu uzyskania danych kontaktowych jego właściciela. Dostawca usług hostingowych będzie musiał udzielić odpowiedzi w ciągu trzech dni. Następnie Roskomnadzor wyśle wniosek do właściciela tego zasobu o umieszczenie go w ww. rejestrze. Jeżeli właściciel nie odpowie Roskomnadzorowi w ciągu 30 dni i nie podejmie działań blokujących dostęp rosyjskich użytkowników do zabronionych stron, agencja zablokuje do nich dostęp z terytorium Rosji.

Nowe obowiązki dla wyszukiwarek

Ponadto projekt ustawy nakłada na właścicieli wyszukiwarek obowiązek wykluczania z wyników wyszukiwania linków do zasobów znajdujących się w Rejestrze stron zabronionych. Właściciele wyszukiwarek otrzymają również dostęp do Rejestru stron zabronionych.

Jednocześnie do Kodeksu wykroczeń administracyjnych wprowadzane są kary pieniężne dla osób naruszających przepisy. Właścicielom wyszukiwarek za brak dostępu do Rejestru stron zabronionych i brak filtrowania linków do zabronionych zasobów grożą kary w wysokości 5 tys. p. dla osób fizycznych, 50 tys. p. dla urzędników i od 500 tys. do 700 tys. dla osób prawnych. W przypadku właścicieli anonimizatorów i innych podobnych usług kary za nieprzekazanie Roskomnadzorowi informacji o sobie wyniosą od 10 tys. do 30 tys. p. w przypadku osób fizycznych i od 50 tys. do 300 tys. p. w przypadku osób prawnych.

CSIRO: Sieci VPN nie zawsze są tak prywatne, jak się uważa

Australijska organizacja CSIRO (Organizacja Badań Naukowych i Przemysłowych Wspólnoty Narodów) ostrzegła użytkowników wirtualnych sieci prywatnych (VPN), że ich bezpieczeństwo często nie odpowiada nazwie tej technologii.

Badacze organizacji odkryli, że 18% sprawdzonych aplikacji w rzeczywistości nie szyfrowało ruchu użytkownika, 38% wstrzykiwało złośliwe oprogramowanie lub natrętne reklamy bezpośrednio na urządzenie użytkownika, a ponad 80% żądało dostępu do wrażliwych danych, takich jak dane konta użytkownika i wiadomości tekstowe.

16% analizowanych aplikacji VPN korzysta z nieprzezroczystych serwerów proxy, które modyfikują ruch HTTP użytkownika poprzez wstawianie i usuwanie nagłówków lub stosowanie technik takich jak transkodowanie obrazów.

Ponadto wykryto dwie aplikacje VPN, które aktywnie wstrzykiwały kod JavaScript do ruchu użytkowników w celu dystrybucji reklam i śledzenia działań użytkowników, a jedna z nich przekierowywała ruch e-commerce do zewnętrznych partnerów reklamowych.